發布日期:2022-10-09 點擊率:110

導讀: 美國密歇根大學(University of Michigan)的一個研究小組認為,智能手機和其他消費性電子產品中廣泛部署的電容式MEMS加速度計很容易遭到“瞞騙”而提供錯誤的讀數——這正是繞過嵌入式系統安全的一種方式。

美國密歇根大學(University of Michigan)的一個研究小組認為,智能手機和其他消費性電子產品中廣泛部署的電容式MEMS加速度計很容易遭到“瞞騙”而提供錯誤的讀數——這正是繞過嵌入式系統安全的一種方式。

為了提高安全性,微處理器周圍通常包含許多軟件保護層,同時為編碼提供密鑰加密的硬件支持,以及保持數據與通訊的隱密性。然而,這些努力主要都在于克服黑客利用有線或無線通信通道的威脅,鮮少顧及或完全忽略來自本地傳感器的數據有效性。

密歇根大學的研究小組認為,嵌入式系統與物聯網(IoT)市場的快速成長,以及傳感器的廣泛部署,意味著傳感器周圍缺少安全性已經成為安全防護上的隱憂了。

密歇根大學計算機科學和工程博士研究生Timothy Trippel在最近發表的文章中描述,利用各種頻率和強度的音頻音調,可能從加速度計中產生錯誤的讀數。研究人員指出,其關鍵在于找到MEMS結構的諧振音頻,并以該頻率使用聲音瞞過對動作的預期響應。

研究人員從五家制造商共20款不同型號的MEMS加速度計中確認諧振頻率。然后再用聲音“瞞騙”過系統而向微處理器傳遞錯誤的傳感器讀數。Trippel的研究團隊強調,隨著無人機與自動駕駛車等應用中部署加速度計變得越來越普遍,模擬組件、MEMS與傳感器易于被“駭入”的弱點,顯然成為安全上的一大漏洞,而必須盡快填補這個缺口。

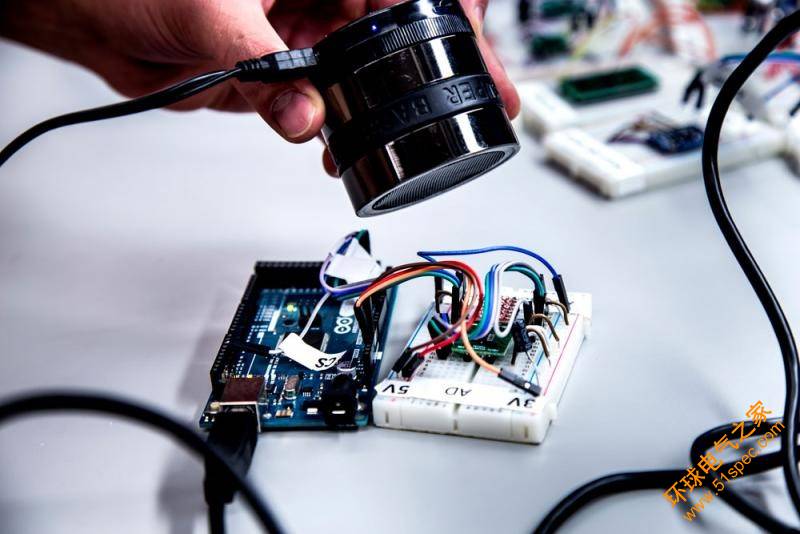

研究人員展示,只需使用5美元的揚聲器,就能“愚弄”硬件傳感器(加速度計),讓黑客存取系統的其他部份(Sources:University of Michigan)

由密歇根大學計算機科學與工程系副教授Kevin Fu帶領的研究團隊使用精確、調諧聲調,瞞過15種不同的加速度計模式,進入登入動作。這種方式提供了一種進入設備的“后門”,讓研究人員得以控制系統的其他方面。

盡管已知一些健身腕帶的準確性普偏不足,研究人員使用音頻揚聲器在Fibit灌注大量的虛擬步數。研究人員并用音樂檔案控制Android應用程序信任的加速度計,從而控制遙控車。

利用聲波駭入智能手機中的加速度計器,就能控制以手機驅動的遙控車(Sources:University of Michigan)

研究團隊并聯系了幾家MEMS制造商,希望能協助提出消除這些問題的方式。研究團隊開發了兩種得以減少漏洞的軟件防御途徑;同時,密歇根大學正尋求為該技術申請專利,以及與商業伙伴合作,協助將該技術推向市場。

來源:網絡 責任編輯:YOYO

加載中...

下一篇: 斷路器、隔離開關、接

上一篇: 索爾維全系列Solef?PV